Protege lo que importa

con Resility IA

Resility IA, tu primera línea de defensa en un mundo digital en constante cambio.

Resility IA potencia a los equipos que construyen el futuro.

Desde startups ágiles hasta empresas consolidadas, nuestros agentes de inteligencia artificial protegen sus productos, datos y usuarios, permitiéndoles innovar con confianza en un entorno digital seguro.

Mucho más que un CyberSOC

Resility IA redefine la ciberseguridad con agentes inteligentes que piensan, actúan y aprenden.Una arquitectura autónoma, predictiva y sin precedentes. A diferencia de cualquier CyberSOC que hayas conocido antes.

Detección de amenazas

(Threat Hunting)

Nuestro enfoque integral combina agentes de inteligencia artificial, el marco MITRE ATT&CK®, inteligencia de amenazas y múltiples casos de uso para una detección proactiva y precisa de amenazas.

Cobertura extensiva del ciclo de ataque.

Utiliza el marco MITRE ATT&CK® para mapear cada etapa del ciclo de vida de un ataque, permitiendo identificar y mitigar amenazas en sus diferentes fases.

Utiliza el marco MITRE ATT&CK® para mapear cada etapa del ciclo de vida de un ataque, permitiendo identificar y mitigar amenazas en sus diferentes fases.

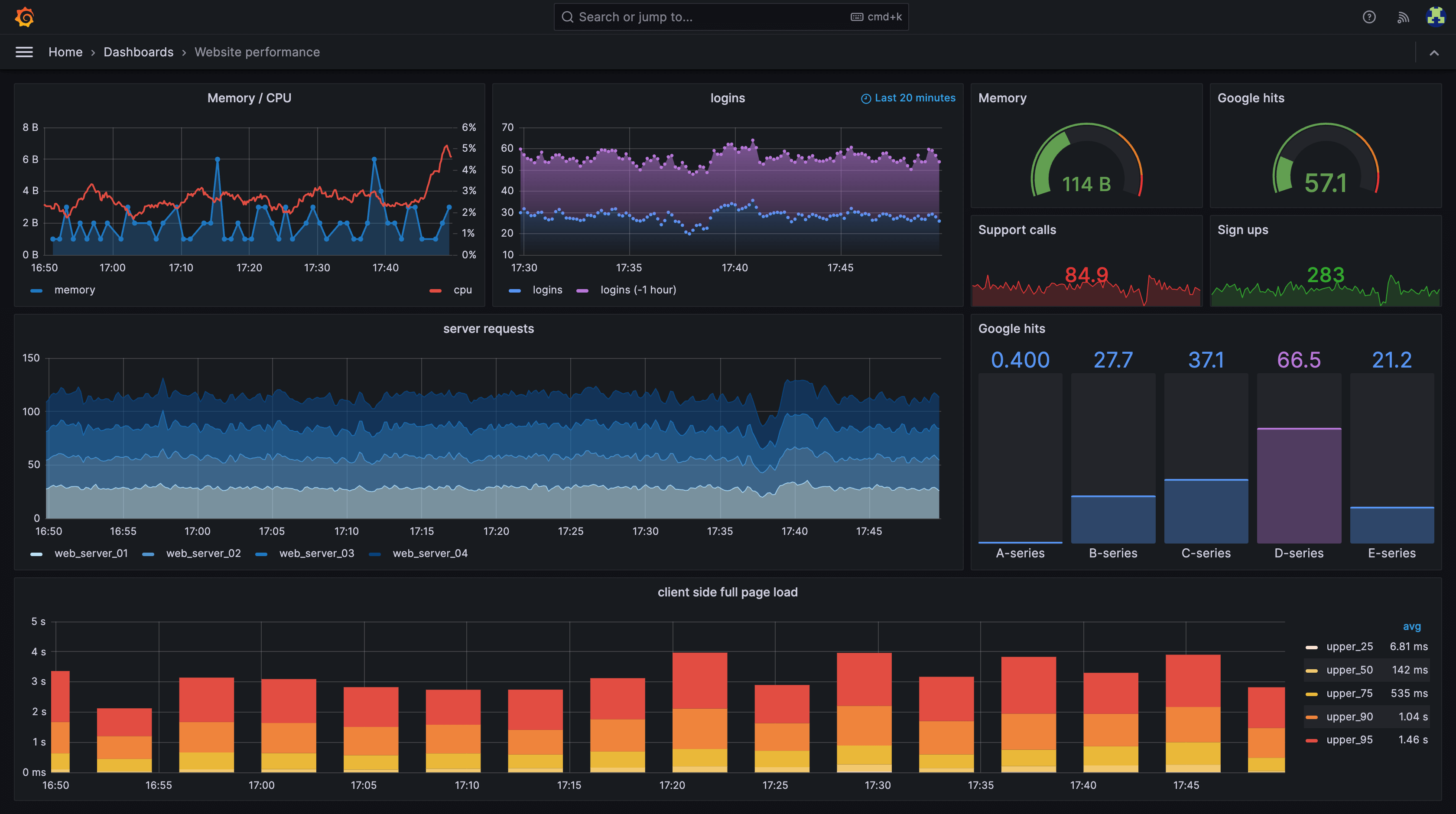

Análisis en tiempo real.

Mediante inteligencia artificial, nuestro sistema realiza análisis continuos y en tiempo real de los eventos de seguridad para identificar patrones sospechosos..

Mediante inteligencia artificial, nuestro sistema realiza análisis continuos y en tiempo real de los eventos de seguridad para identificar patrones sospechosos..

Adaptabilidad a nuevas amenazas.

Aprovechamos la inteligencia de amenazas global para actualizar continuamente nuestras defensas ante nuevas tácticas, técnicas y procedimientos (TTPs) emergentes.

Aprovechamos la inteligencia de amenazas global para actualizar continuamente nuestras defensas ante nuevas tácticas, técnicas y procedimientos (TTPs) emergentes.

Visibilidad multinivel.

Ofrece una visión holística de los activos críticos, combinando capas de seguridad desde la red hasta los endpoints y el cloud, para una detección integral.

Ofrece una visión holística de los activos críticos, combinando capas de seguridad desde la red hasta los endpoints y el cloud, para una detección integral.

Investigación automatizada.

Los algoritmos de IA agilizan los procesos de investigación y correlación de eventos, reduciendo el tiempo de respuesta a incidentes.

Los algoritmos de IA agilizan los procesos de investigación y correlación de eventos, reduciendo el tiempo de respuesta a incidentes.

Priorización basada en riesgos.

Evalúa automáticamente el impacto potencial de cada amenaza, priorizando aquellas que representan mayores riesgos para el negocio.

Evalúa automáticamente el impacto potencial de cada amenaza, priorizando aquellas que representan mayores riesgos para el negocio.

Precisión y reducción de falsos positivos

La combinación de IA con inteligencia de amenazas global mejora la precisión en la detección, minimizando alertas irrelevantes que sobrecargan al equipo de seguridad.

Capacidad de respuesta proactiva

Nuestro enfoque no solo detecta amenazas, sino que también anticipa comportamientos maliciosos antes de que impacten en la organización, permitiendo una defensa proactiva.

Resility IA CyberSOC

Nuestra red global de CyberSOC opera con automatización inteligente, donde agentes de IA analizan, clasifican y responden a eventos de seguridad en tiempo real, reduciendo falsos positivos y entregando alertas precisas con recomendaciones accionables.

Monitoreo 24/7 global.

Nuestra red de CyberSOC opera a nivel global, garantizando una vigilancia constante y una rápida detección de amenazas sin importar la zona horaria.

Nuestra red de CyberSOC opera a nivel global, garantizando una vigilancia constante y una rápida detección de amenazas sin importar la zona horaria.

Respuesta rápida a incidentes. Los equipos de expertos especializados están preparados para actuar de inmediato ante cualquier alerta, reduciendo al mínimo el tiempo de exposición a amenazas.

Clasificación avanzada de eventos.

Utilizando técnicas avanzadas de análisis, los eventos sospechosos son categorizados para priorizar los que representan un riesgo real, optimizando los recursos de seguridad.

Utilizando técnicas avanzadas de análisis, los eventos sospechosos son categorizados para priorizar los que representan un riesgo real, optimizando los recursos de seguridad.

Enfoque proactivo en la mitigación.

No solo se detectan incidentes, sino que también se proporcionan recomendaciones claras y prácticas para mitigar riesgos de manera inmediata.

No solo se detectan incidentes, sino que también se proporcionan recomendaciones claras y prácticas para mitigar riesgos de manera inmediata.

Análisis forense completo.

En caso de incidentes graves, nuestro CyberSOC lleva a cabo análisis detallados para identificar el origen de la amenaza y prevenir futuras recurrencias.

En caso de incidentes graves, nuestro CyberSOC lleva a cabo análisis detallados para identificar el origen de la amenaza y prevenir futuras recurrencias.

Integración con herramientas de seguridad existentes.

Nuestros CyberSOC se integran de manera fluida con las plataformas de seguridad actuales, ofreciendo una visión centralizada y coherente de los incidentes.

Nuestros CyberSOC se integran de manera fluida con las plataformas de seguridad actuales, ofreciendo una visión centralizada y coherente de los incidentes.

Reducción de falsos positivos

Gracias a un análisis exhaustivo y la inteligencia contextual, se minimizan los falsos positivos, asegurando que solo se notifiquen incidentes reales y relevantes.

Alertas con recomendaciones accionables

No solo enviamos alertas, sino que estas vienen acompañadas de recomendaciones detalladas y específicas para que los equipos de seguridad puedan tomar decisiones informadas de manera rápida.

Gestión de Vulnerabilidades

(Vulnerability Management)

La gestión de vulnerabilidades (VM) ayuda a las organizaciones a reducir el riesgo empresarial. La gestión de vulnerabilidades basada en riesgos (RBVM) prioriza las remediaciones según las mejores prácticas recomendadas por los proveedores.

Identificación continua de vulnerabilidades.

Mediante análisis automatizados y constantes, se descubren vulnerabilidades en sistemas, aplicaciones y redes antes de que puedan ser explotadas.

Mediante análisis automatizados y constantes, se descubren vulnerabilidades en sistemas, aplicaciones y redes antes de que puedan ser explotadas.

Evaluación de riesgo personalizada.

Basada en la criticidad de los activos y el impacto potencial, cada vulnerabilidad recibe una calificación de riesgo adaptada a las necesidades específicas de la organización.

Basada en la criticidad de los activos y el impacto potencial, cada vulnerabilidad recibe una calificación de riesgo adaptada a las necesidades específicas de la organización.

Priorización de remediaciones. Las vulnerabilidades se jerarquizan según su nivel de riesgo y las recomendaciones de los proveedores, asegurando que los recursos se enfoquen en las amenazas más críticas.

Visibilidad completa del entorno. Se obtiene una vista integral del panorama de amenazas, identificando todos los puntos débiles en la infraestructura tecnológica..

Automatización de parches y correcciones.

Se agiliza el proceso de aplicación de parches, asegurando que las vulnerabilidades más críticas se resuelvan de manera rápida y eficiente.

Se agiliza el proceso de aplicación de parches, asegurando que las vulnerabilidades más críticas se resuelvan de manera rápida y eficiente.

Cumplimiento normativo.

Ayuda a las organizaciones a cumplir con normativas y regulaciones de seguridad al mantener un registro claro de las vulnerabilidades gestionadas y corregidas..

Ayuda a las organizaciones a cumplir con normativas y regulaciones de seguridad al mantener un registro claro de las vulnerabilidades gestionadas y corregidas..

Gestión basada en riesgos (RBVM)

La capacidad de priorizar las remediaciones según el riesgo que representan para la organización es clave para reducir la exposición a amenazas críticas de manera eficiente.

Mejores prácticas de proveedores

La gestión de vulnerabilidades se realiza alineada a las mejores prácticas recomendadas por los principales proveedores, garantizando que las soluciones implementadas sean las más efectivas y seguras.

Características Principales CyberSOC

(Key Features)

Desde integraciones de soporte al cliente hasta soluciones avanzadas de ciberseguridad, ofrecemos servicios personalizados que se adaptan a cualquier empresa, destacándonos por nuestro enfoque práctico y eficiente en cada etapa de protección.

Canales de comunicación. Siempre disponibles, siempre conectados. Atención 24/7 para tu tranquilidad.

Despliegue Rápido.

Seguridad inmediata sin necesidad de hardware ni software adicionales. Protege tu entorno en minutos, sin complicaciones ni instalaciones.

Seguridad inmediata sin necesidad de hardware ni software adicionales. Protege tu entorno en minutos, sin complicaciones ni instalaciones.

Biblioteca Completa de Casos y Detección de Amenazas. Cobertura integral para identificar y neutralizar amenazas de forma proactiva.

Facilita el Cumplimiento de Estándares.

Cumple fácilmente con normativas como PCI, HIPAA, NIST 800-53 y GDPR, garantizando seguridad y conformidad.

Cumple fácilmente con normativas como PCI, HIPAA, NIST 800-53 y GDPR, garantizando seguridad y conformidad.

Incorporamos MITRE ATT&CK®.

Una base de conocimientos global que detalla tácticas y técnicas adversarias, fundamentada en observaciones del mundo real..

Una base de conocimientos global que detalla tácticas y técnicas adversarias, fundamentada en observaciones del mundo real..

Monitoreo y Alertas de Seguridad 24/7.

Vigilancia continua para detectar y responder a amenazas en todo momento..

Vigilancia continua para detectar y responder a amenazas en todo momento..

.png)